Beste allen,

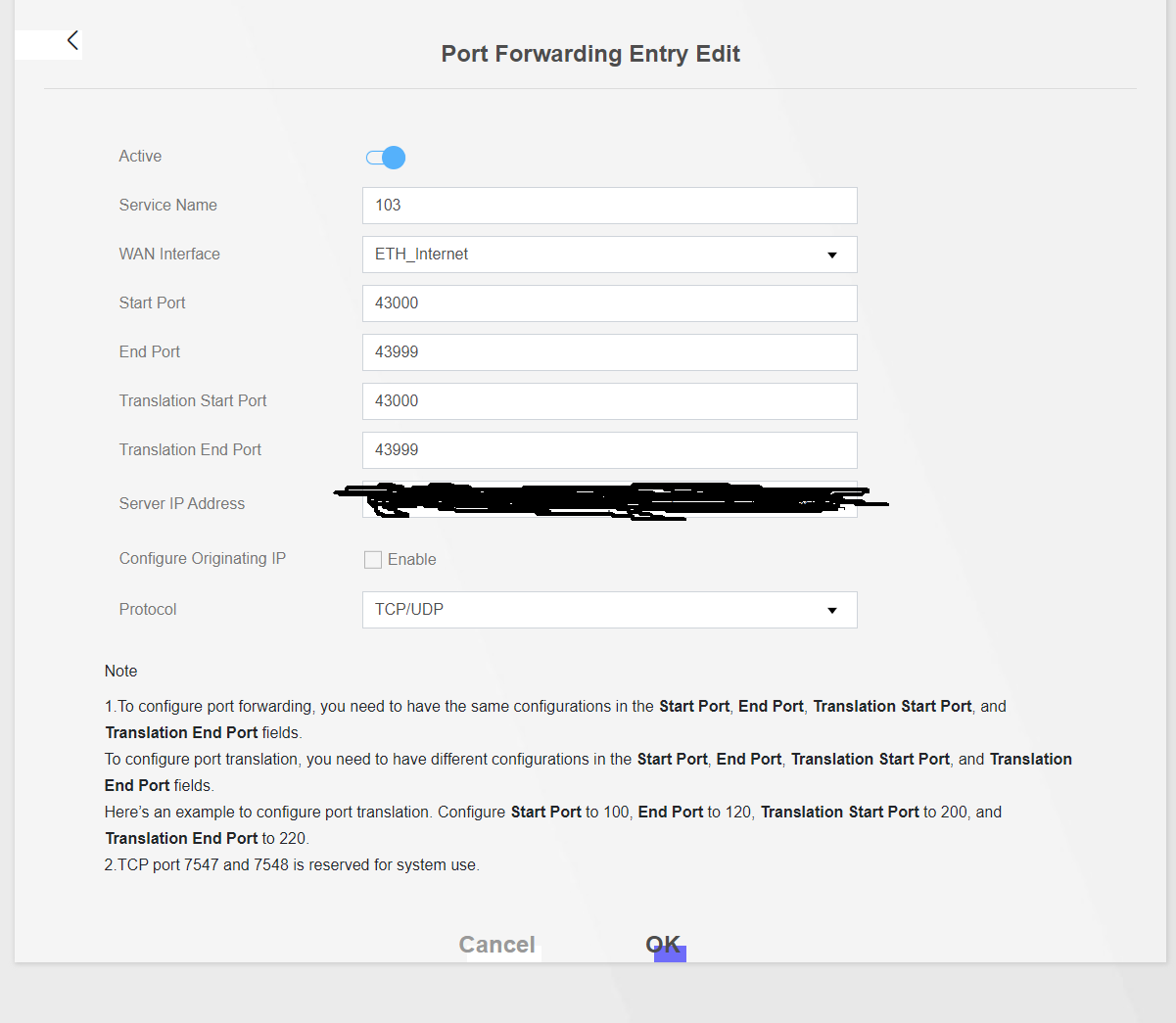

sinds kort ben ik overgestapt naar Odido glasvezel. Ik heb een machine in mijn lokale netwerk waarvan ik wil dat deze bereikbaar is vanaf buitenaf. Hiervoor heb ik geprobeerd om port forwarding regels in te stellen, maar deze krijg ik nog niet aan de praat. De software firewalls op de machine heb ik al gecheckt en daar staan de juiste interne poorten open. De onderstaande figuur geeft de NAT regel aan die ik hiervoor heb gemaakt.

Heeft iemand enig idee wat ik hier verkeerd doe?