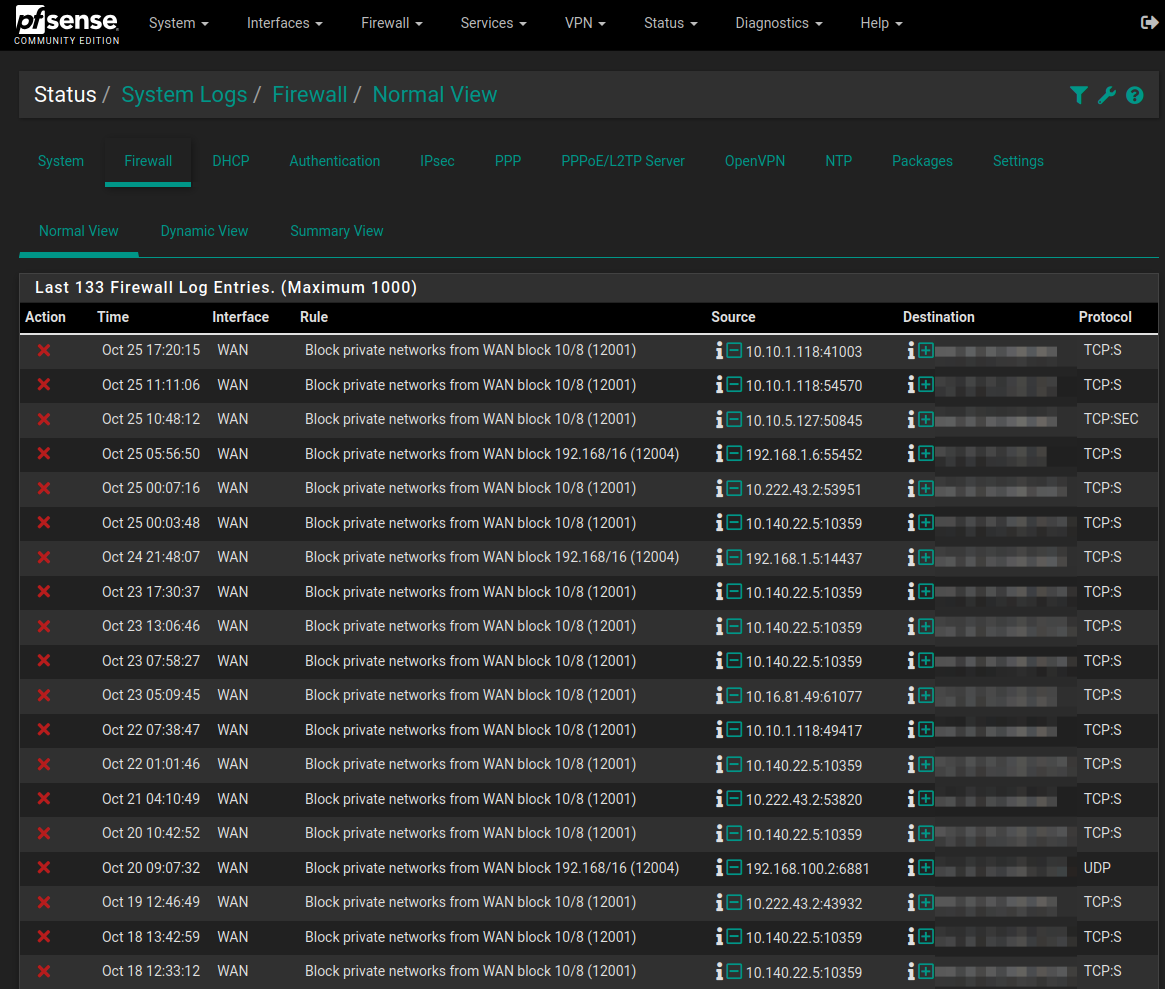

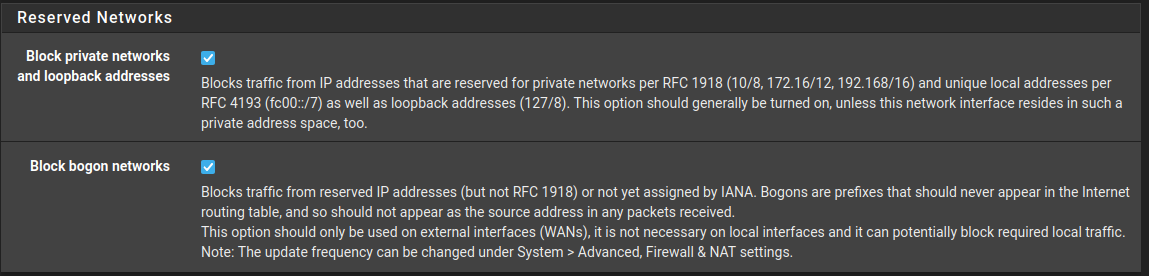

Naast alle andere meldingen heb een melding in mijn Zyxel T-54 log ook een melding die aangeeft dat er een “IP spoofing attack” is gedetecteerd. De log entry bevat informatie over een verbinding van een lokaal apparaat (192.168.1.6) naar het publieke IP van mijn modem op poort 22 (SSH). 192.168.1.6 is niet te vinden in mijn verbindigen overzicht . Dit lijkt ongebruikelijk omdat apparaten met een privé-IP normaal gesproken niet direct verbinding zouden moeten maken met mijn publiek IP.

Wie herkent dit en wat zou ik moeten doen?

Gr Mar

IP Spoofing Attack Detections in Zyxel Log

Uitgelichte reactie

Reageer

Enter your E-mail address. We'll send you an e-mail with instructions to reset your password.