Ik heb onlangs gemerkt dat mijn internetverbinding een apart mankement heeft. Ongeveer elke minuut heb ik ping tijden die oplopen tot wel 3000ms. Waardoor veel applicaties haperen of verbinding verliezen (Remote Desktop, VPN & Multiplayer games).

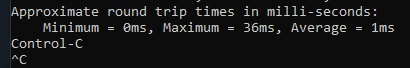

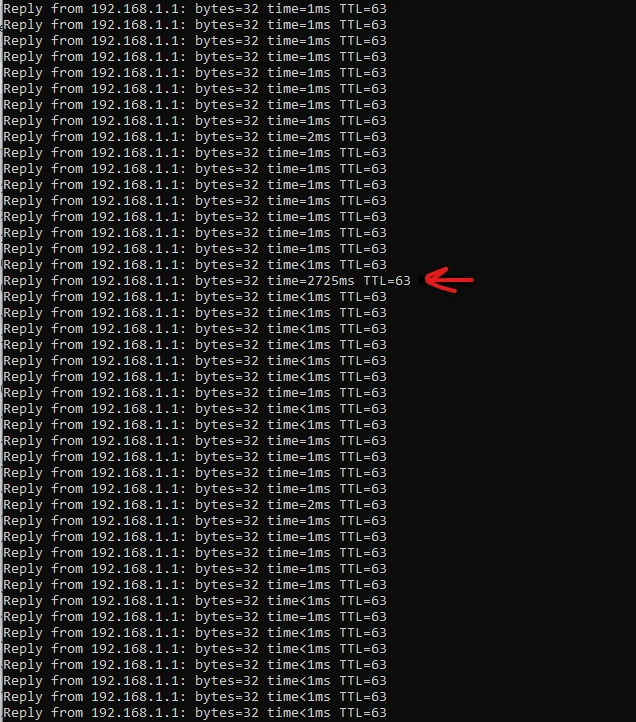

Ik heb zelf al wat troubleshooting gedaan, en wat mij is opgevallen, is dat deze latency intern ligt bij mijn modem (Zyxel T-56). Deze latency toont zich namelijk ook bij interne communicatie als ik het modem zelf direct ping vanaf mijn laptop (modem heeft ip 192.168.1.1):

De verbinding is heel stabiel, met uitzondering van de enkele pings die tussen de 2000 en 3000 ms duren. (beide bekabeld en via WiFi).

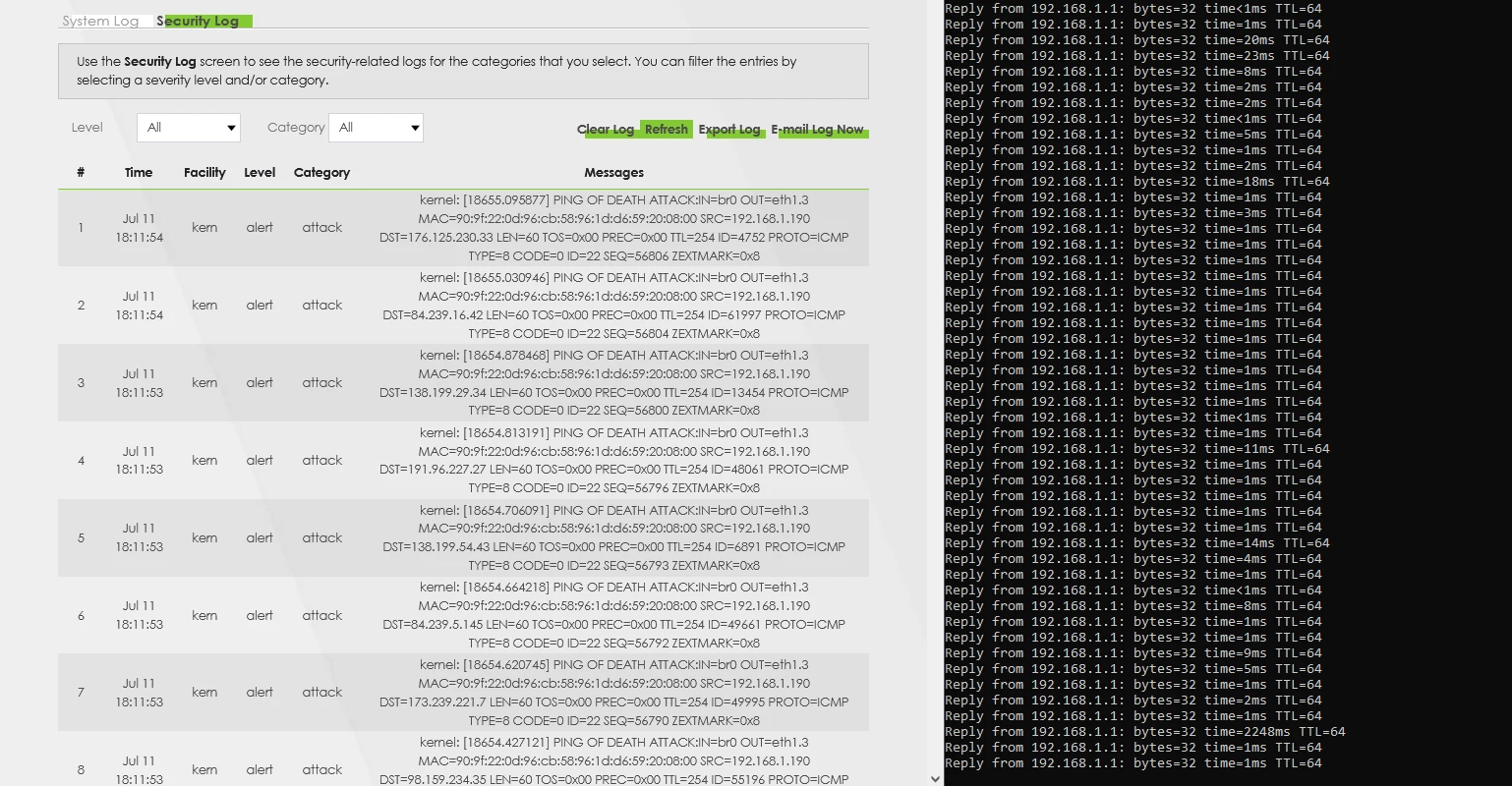

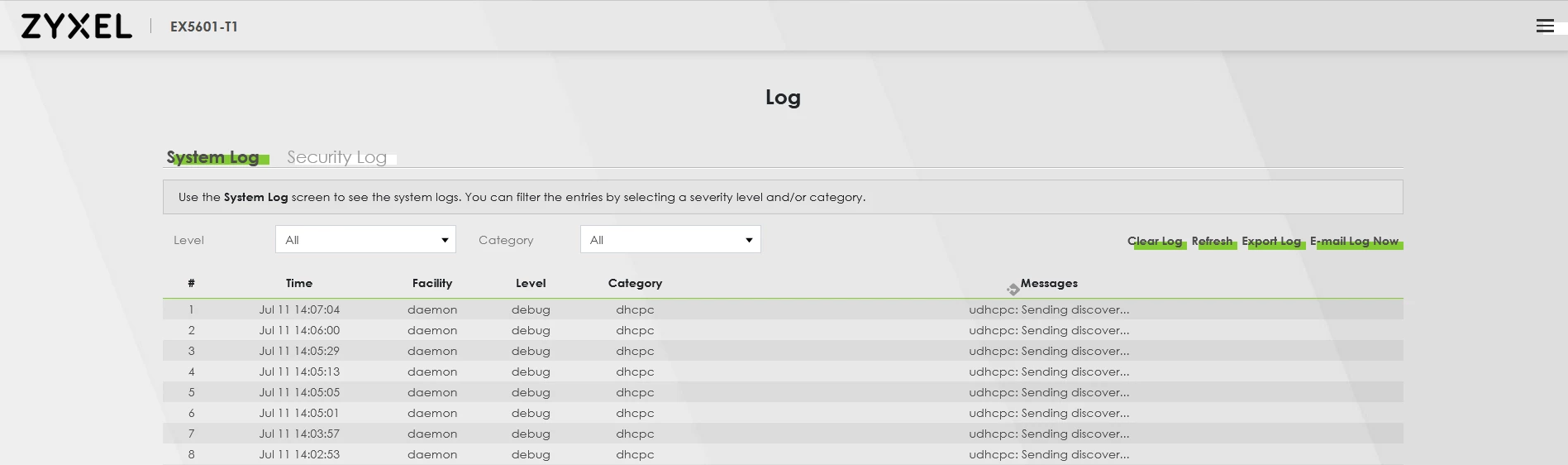

Deze uiterst lange ping tijden komen exact overeen met de “udhcpc: Sending discover...” log entries van mijn modem:

Elke keer dat ik merk vanaf mijn laptop dat een ping langer dan 2000ms duurt, zie ik een nieuw log bericht verschijnen op het modem. En andersom, zodra ik zo’n log bericht zie, is een van de pings langer dan 2 seconden bezig om reactie te ontvangen. En zo nu en dan kan het ook wat langer duren, waarop de pings zo lang duren dat er aangenomen wordt dat er helemaal geen verbinding is (packet loss / connection timeout).

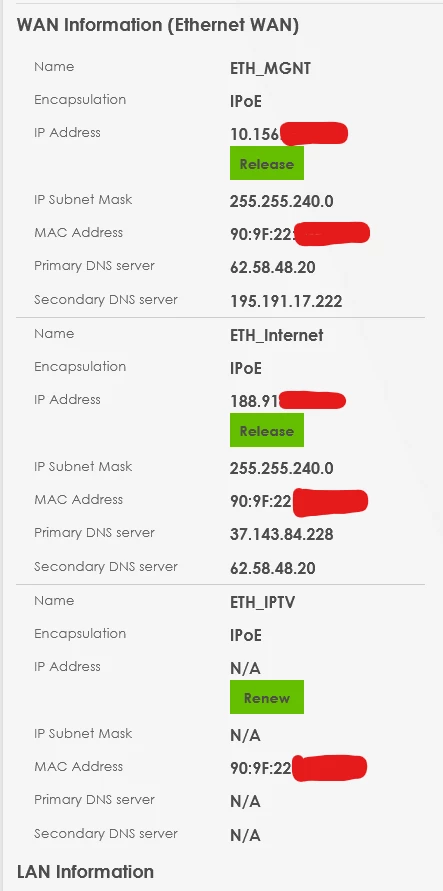

Ik heb op deze forums ook gelezen dat de “udhcpc: Sending discover...” vaak gerelateerd is met IPTV. Maar daar heb ik geen abonnement voor. Dus lijkt het er voor mij op alsof mijn modem continu een IP probeert op te vragen voor de IPTV interface, maar deze nooit zal ontvangen. (bijgevoegd een afbeelding van de status van de interfaces, zonder IP en MAC uiteraard):

Een van de mogelijke stappen die ik zou kunnen bedenken is om de ETH_IPTV interface te verwijderen, zodat daar ook geen IP voor opgevraagd kan worden door het modem. Maar ik weet niet of dit een mogelijkheid is met telnet / SSH. Omdat ik me kan bedenken dat zulke aanpassingen aan de firmware best wel gelimiteerd zijn.

Daarnaast weet ik ook niet of dit probleem veelvoorkomend is of niet. Omdat dit probleem gemakkelijk onopgemerkt onder de radar kan gaan.