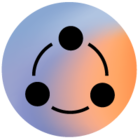

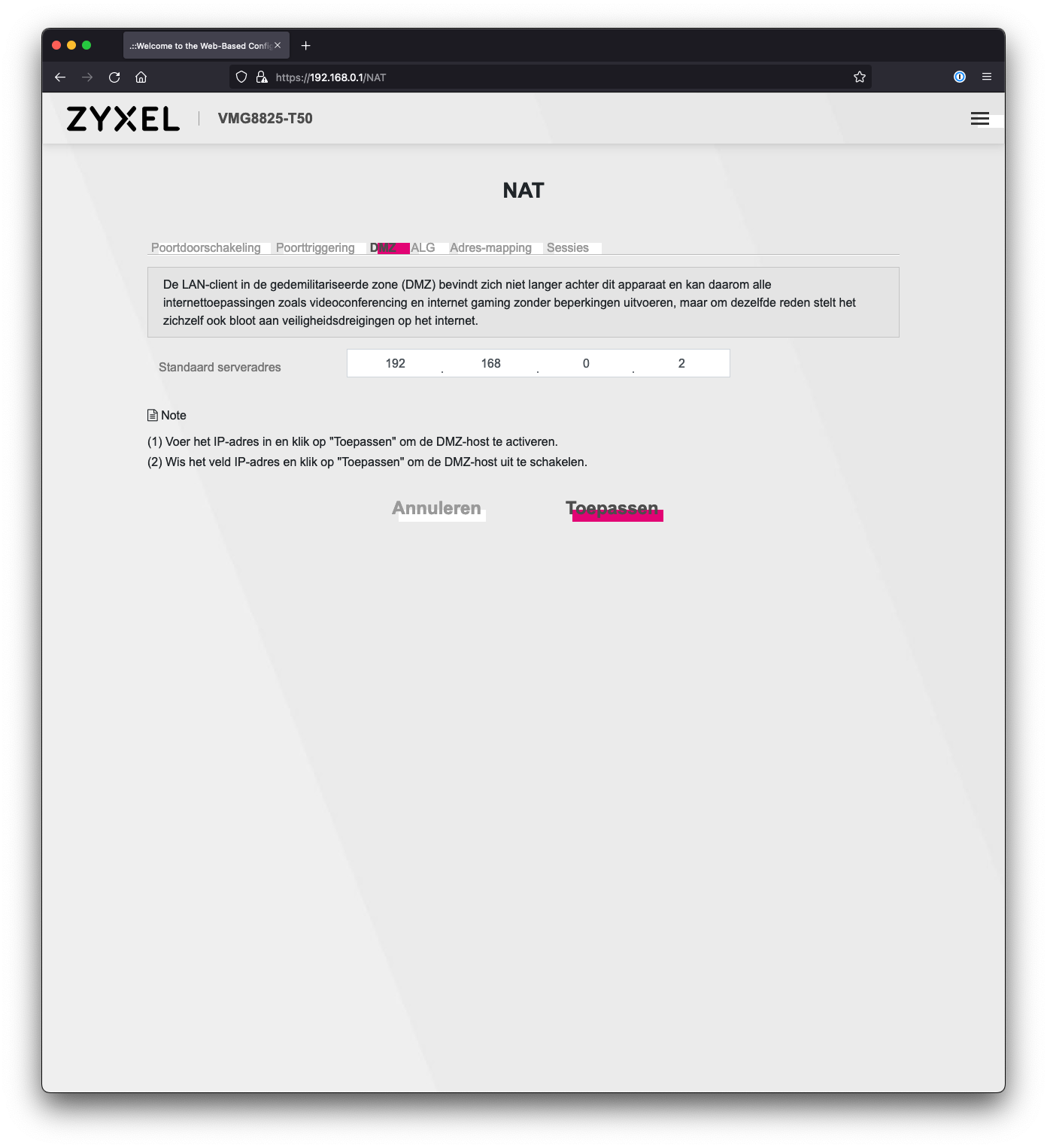

Achter de Zyxel T-50 router van T-Mobile gebruik ik een ASUS RT-AC86U router (in DMZ), met daar weer een Raspberry Pi aan. Op die Pi wil ik een eenvoudige webhook server draaien. Dat lukt voor HTTP verkeer (DMZ op de de Zyxel, port forwarding op de ASUS), maar als ik HTTPS wil proberen faalt dit op het self-signed certificaat van de Zyxel router…

- Waarom speelt het certificaat van de Zyxel router een rol als de ASUS in de DMZ van die Zyxel router zit?

- Hoe los ik dit op?

(misschien gerelateerd, misschien ook niet: afgelopen zondag -nog voor mijn experimenten- meldde Shodan opeens dat er iets gevonden was op poort 443 van mijn WAN IP; heeft T-Mobile recent iets veranderd in de configuratie?)