Hallo,

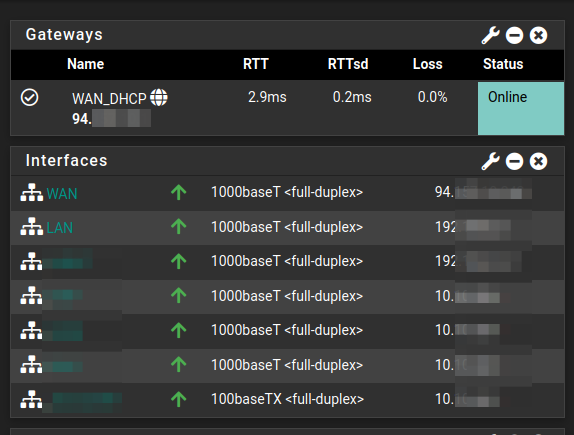

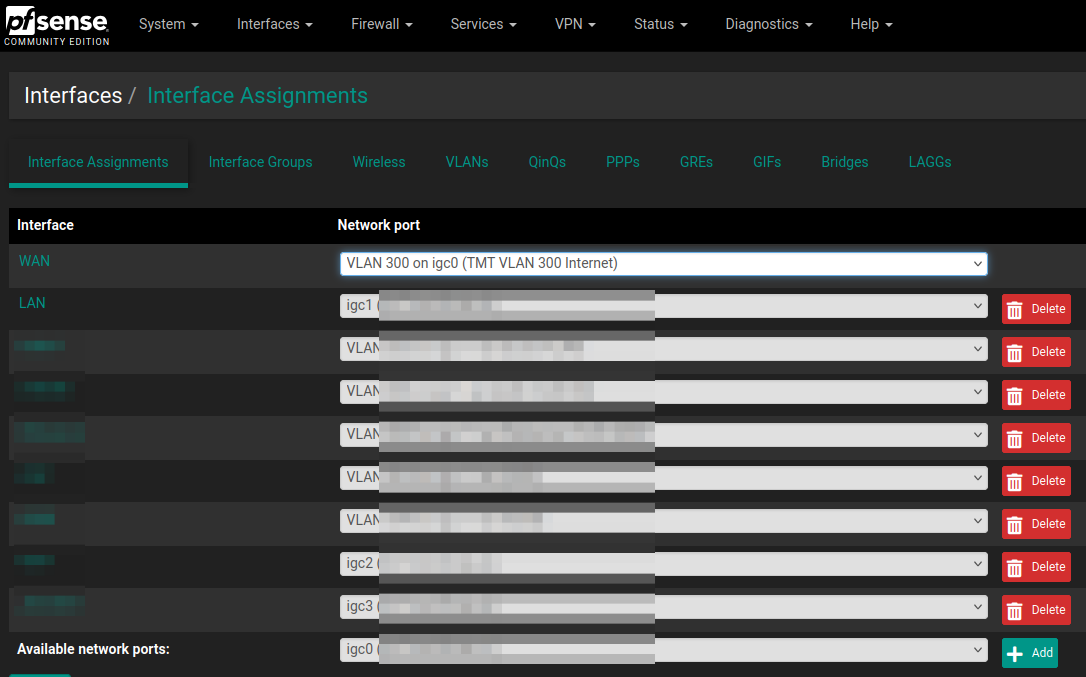

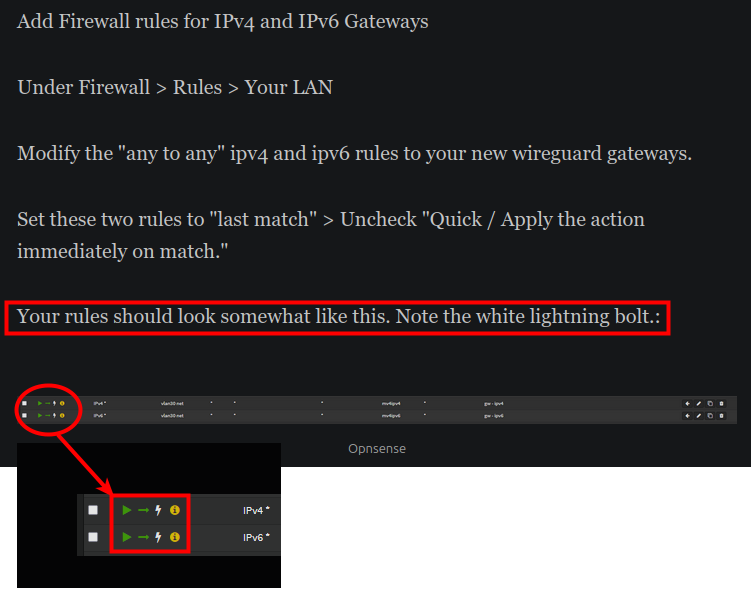

Gaarne de hulp van mensen gevraagd i.v.m. het opzetten van een wireguard verbinding met opnsense. Aangezien er gebruik wordt gemaakt van vlan tag 300 en de desbetreffende interface en gateway is het mij tot op heden niet gelukt een werkende vpn gateway met firewall regels te configureren dat samenwerkt. Het wireguard gedeelte laat een succesvolle handshake zien met de vpn server.

Wie kan zijn ervaring en instellingen delen? Voorbeelden op het internet bevatten geen situatie met vlan tags/interface.

Bij voorbaat dank!