Ik heb volgens mij een vrij simpele opstelling, maar ik krijg het niet werkend. Ik heb een 1gbit glasvezelaansluiting die werkt met de zyxel. Ik wil het zyxel modem/router vervangen door een mikrotik hex met routeros. Hiervoor gebruik ik de defaultconfig en maak daarbij een vlan300 aan op de ether1 poort (waar de utp naar de ont/media converter op aangesloten is). Het probleem is dat de router daarna geen verbinding met internet heeft (geen ip adres). Ik heb al meerdere malen de ont en de router gereboot en ben één keer vanaf factory reset van de router begonnen, maar geen succes. Is er iemand die kan helpen?

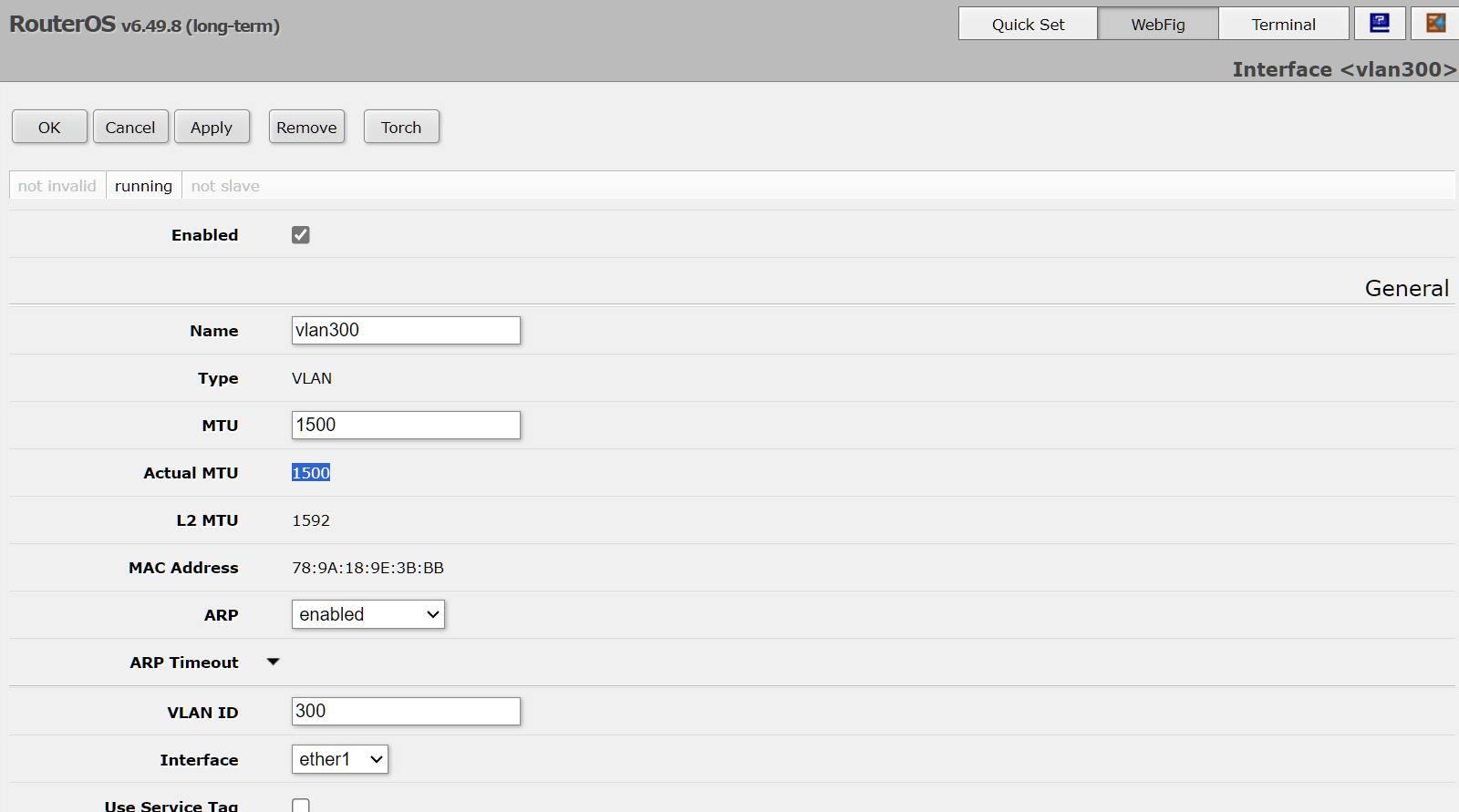

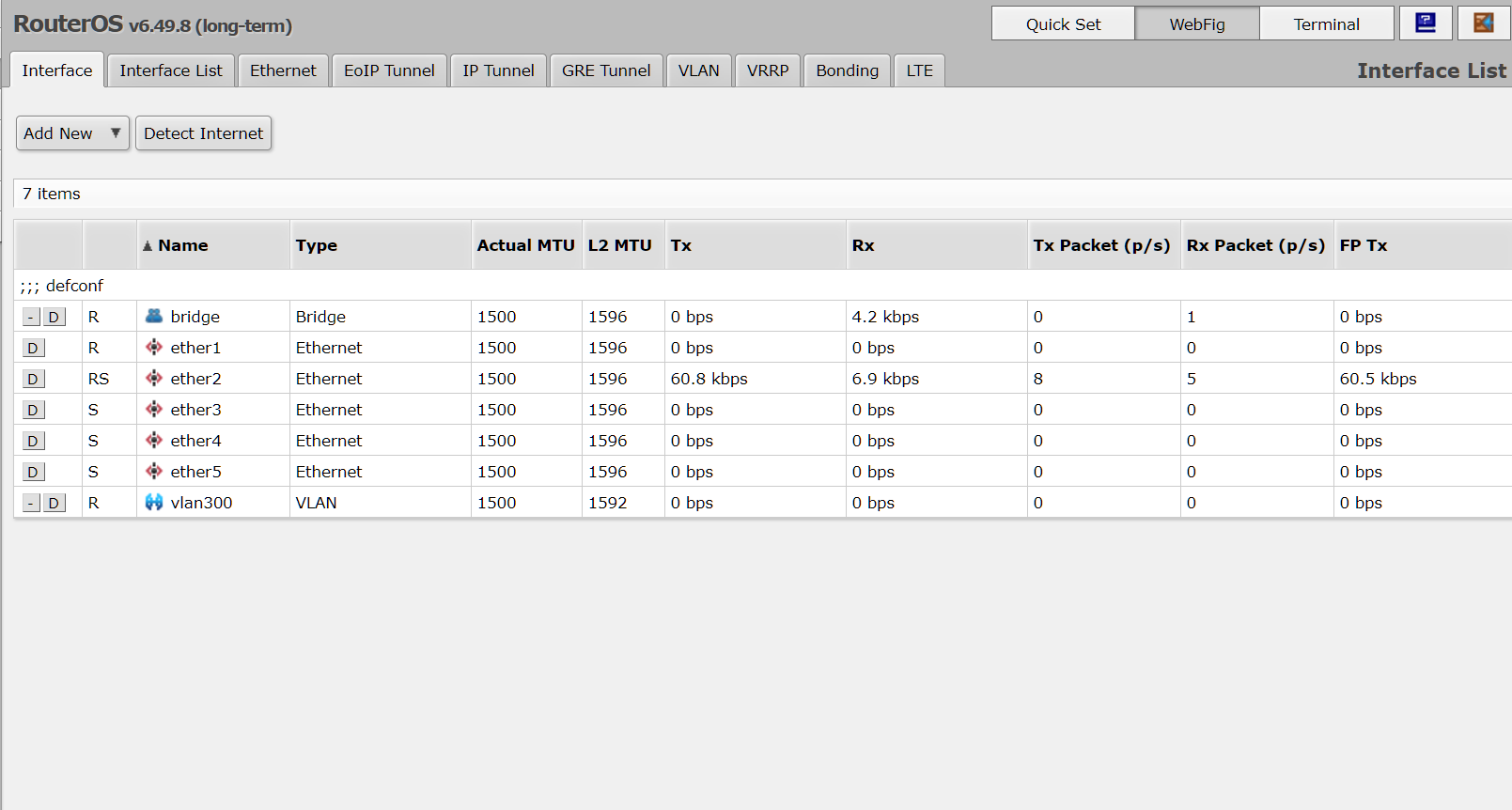

Hieronder screenshots van de instellingen.