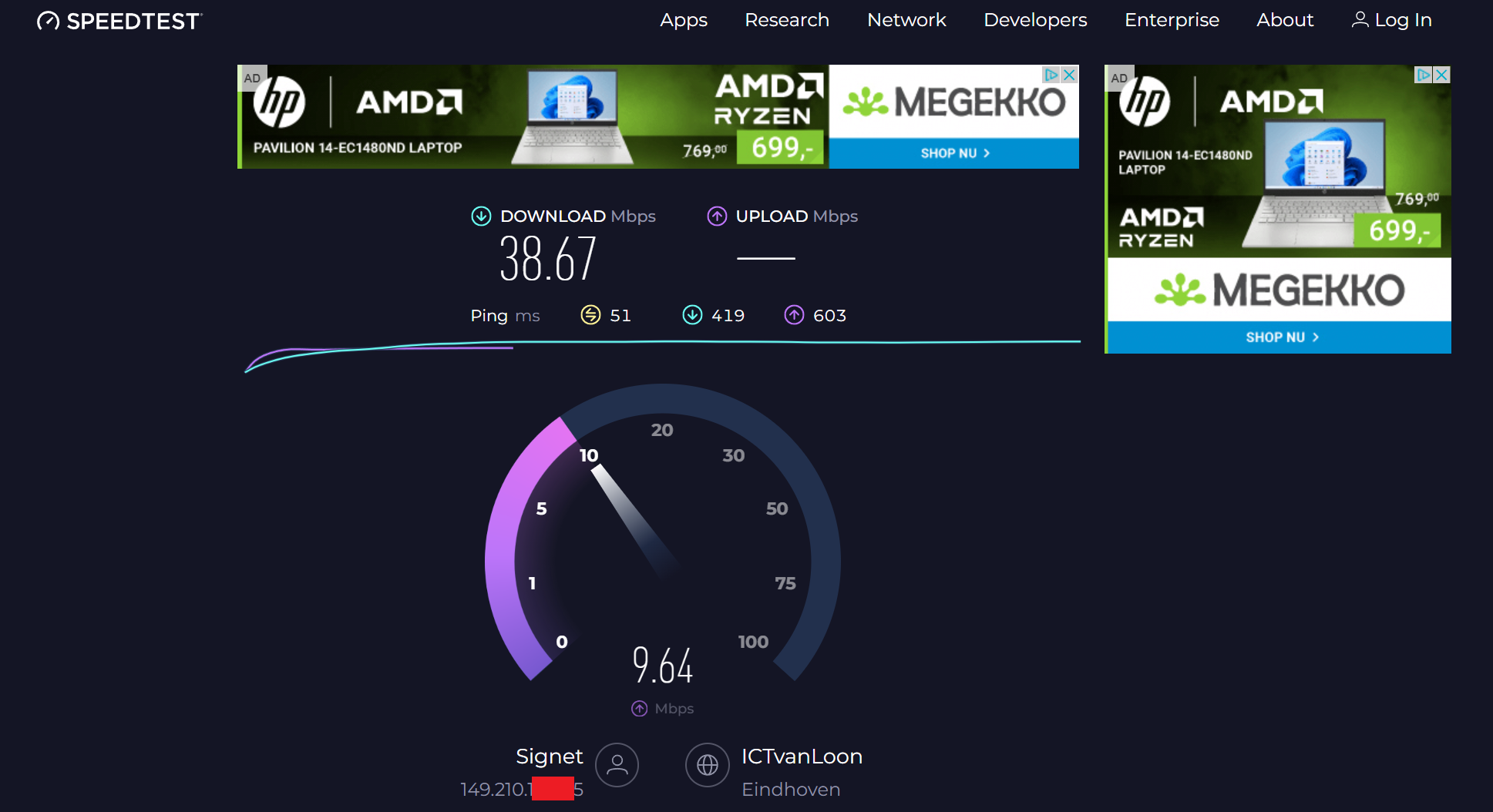

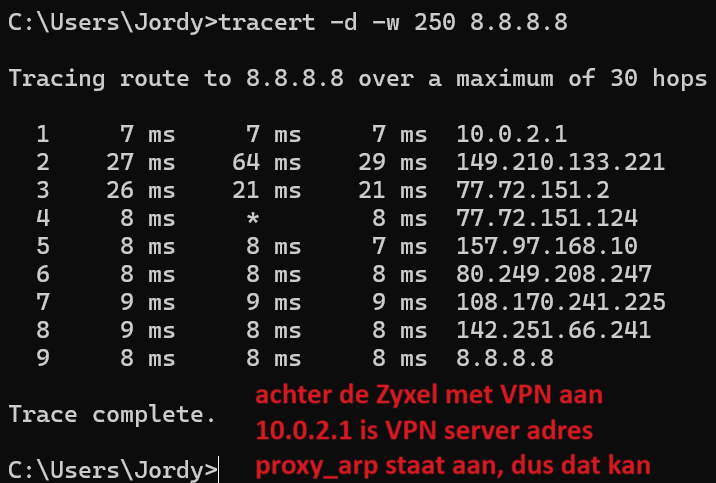

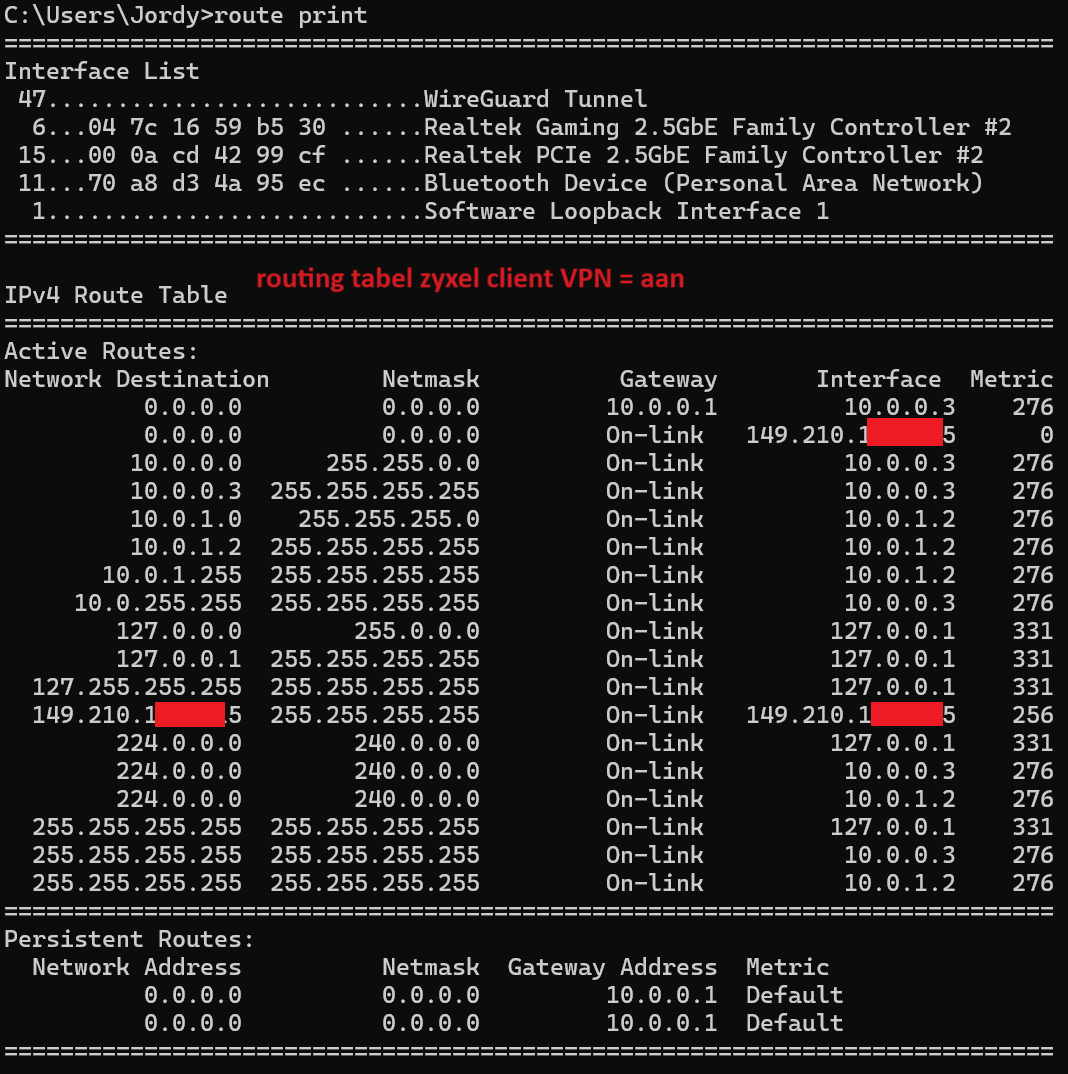

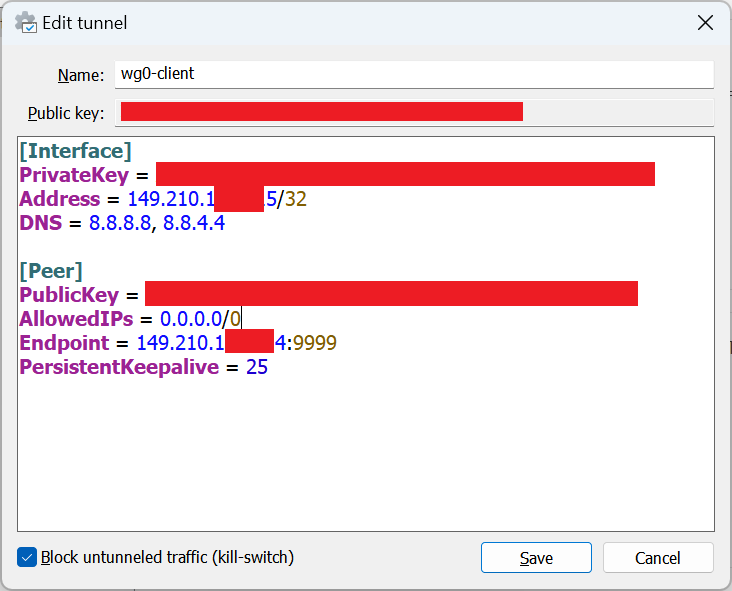

Vraagje, ik heb een 4 tal IP-adressen op een KVM VPS bij een grote Nederlandse hoster uit Leiden, deze VPN verbinding is geprobeerd op te zetten, met succes, maar wordt per IP keer op keer geblokkeerd na ca. 10 tot 60 minuten, het werkt even prima, goede ping, ik haal ermee 300 mbit/s, maar ineens valt de verbinding weg, alsof het wordt geblokkeerd?Wat ik ook probeer, firewall instellingen nalopen, debuggen met traceroute en MTR, alle logs nalopen, de verbinding komt niet meer terug.

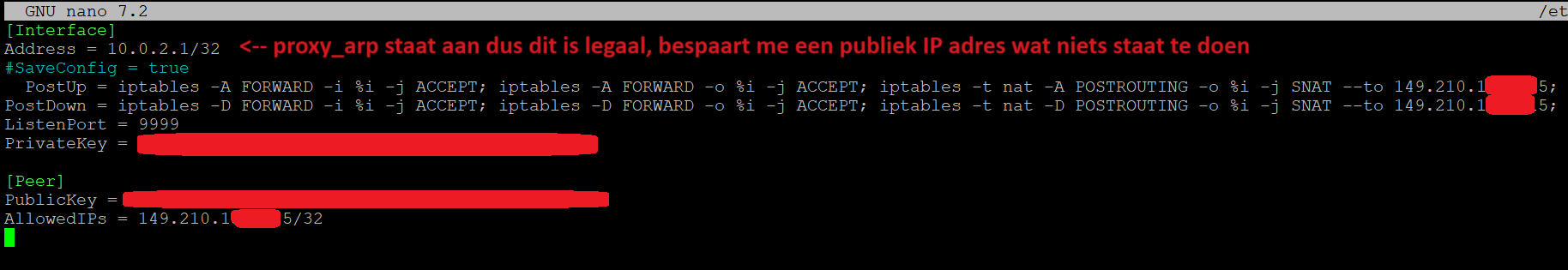

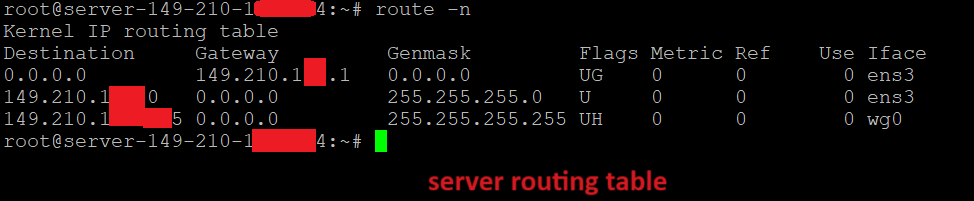

Enige hoe ik de verbinding weer terug krijg is als ik VPN client (een machine achter Odido thuisabbo met Zyxel EX5601-T1) een ander publiek IP-adres geef via de VPN-server, dan werkt het weer even, 10-60 minuten en BAM weer geblokkeerd, logisch hoor, dit was mijn manier om het ontbreken van een vast IP adres bij Odido thuis op te lossen en ervoor te zorgen dat het toch een vast IP adres heeft, al dan niet via een heel ander netwerk.

Klopt het dat een dergelijk afwijkend internetpatroon wordt geblokkeerd door Odido glasvezel thuis?

En zoja, is er bekend of met Odido zakelijk dit wel is toegestaan?