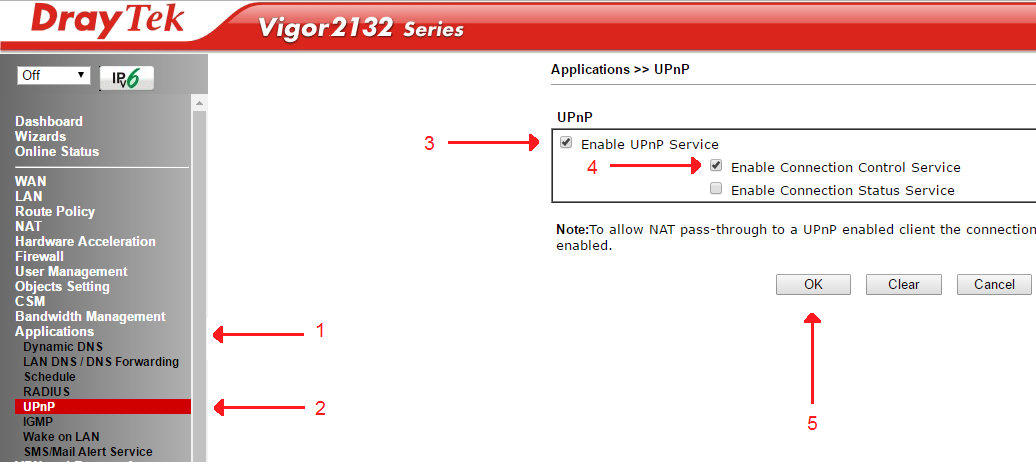

Het eerste wat in me opkwam was dat een port forward die poort had ingeschakeld, maar dit bleek niet het geval. Wat het wel was: het UPnP-vinkje van de DrayTek zelf! Dit is te vinden onder Applications > UPnP.

Volgens de notitie zou het moeten gaan om UPnP aan de LAN-kant:

Note: To allow NAT pass-through to a UPnP-enabled client on the LAN, enable UPnP service above and ensure that the used connection service is also ticked.

Echter gaat zodra je dat vinkje aanzet poort 2869 ook open aan de WAN-kant! Zelfs als je een firewall-regel toevoegt om deze poort te blokkeren, blijft hij openstaan.

Ik heb UPnP natuurlijk meteen dichtgezet (sowieso wel beter natuurlijk) maar ik kan me voorstellen dat dit vinkje ervoor zorgt dat er nog veel meer apparaten mogelijk vanaf internet te beheren zijn met UPnP...

Is dit nu een fout in de firmware of is dit intended behaviour?