Hi @koen.d., welkom op onze Community!

Ik wil @TMTV, @louisL en @Pieter_B vragen om hier wat licht op te schijnen voor je! Zij kunnen je hier alles over vertellen en zijn zeer bekwaam. Hopelijk kunnen zij je helpen om je thuisnetwerk zo passend mogelijk in te stellen.

Hallo @koen.d., welkom binnen de community van TMT.

Slimme zet om IOT devices gescheiden te willen houden van je privé netwerk, veel mensen doen dat niet.

Enige probleem is, dat de Zyxel, en trouwens alle (meeste) provider geleverde modem/router, de mogelijkheid tot het aanmaken van een ander subnet niet kennen.

Dus bijv. het het ‘extra’ aanmaken van een net op 10.10.40.1, of een VLAN in je privé netwerk voor een ‘virtuele’ scheiding gaat dus niet.

Een optie is wel om een router achter een router te plaatsen, en dan deze 2de router eventueel in een DMZ plaatsen. Maar aan deze optie kleven ook weer nadelen, want als je uit je privé netwerk toch naar het IOT netwerk wilt .. zijn er hoogstwaarschijnlijk poort forwarding regels nodig.

Zelf heb ik de oplossing gevonden in een DIY pfsense router te bouwen, dit is 1 van de meer bekende software pakketten. Deze installeer je op een klein moederbord met daarop een 4 poort NIC, waardoor je genoeg verbindingen kunt opzetten.

Of je kiest voor een poort met een eigen subnet, of kiest voor een VLAN binnen je netwerk m.b.v. managed switches.

Enige nadeel is, er is wel een learning curve, maar YouTube staat vol met heel veel scenarios .. dus dat lukt denk ik wel.

De hele DIY heeft mij nog geen €150 gekost via MP en EB, dus ook nog een budget vriendelijk.

Hopelijk heb je iets aan deze info.

Hallo @koen.d.

Bij toegangsscenario kun je voor externe gast kiezen zodat de verbonden apparaten niet bij het hoofdnet werk kunnen en ook niet bij andere gasten.

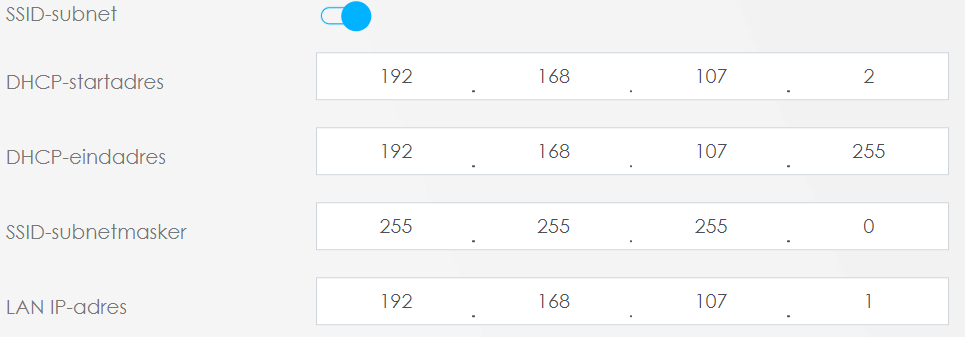

Dag @Pieter_B , dank voor je antwoord. Ik kan alleen het onderstaande niet helemaal rijmen met wat ik tegenkom in de router. Zoals je in de eerste afbeelding kunt zien, zit ik letterlijk in de opties om een subnet aan te maken. Of begrijp ik iets verkeerd?

Enige probleem is, dat de Zyxel, en trouwens alle (meeste) provider geleverde modem/router, de mogelijkheid tot het aanmaken van een ander subnet niet kennen.

Dus bijv. het het ‘extra’ aanmaken van een net op 10.10.40.1, of een VLAN in je privé netwerk voor een ‘virtuele’ scheiding gaat dus niet.

@koen.d. De Zyxel ligt hier al een tijdje te verstoffen, dus ik heb niet elke mogelijkheid van deze router op mijn netvlies.

Denk dat @Waqqas je hier iets beter bij zou kunnen helpen, want die werkt geloof ik nog wel met de Zyxel in zijn netwerk.

Wie weet kan hij uitleggen wat deze optie kan, of juist niet kan.

Wat ik zo kan opmaken uit het plaatje, zou je een tweede DHCP server moeten kunnen inrichten op een ander subnet. Maar kan ook zijn dat de ‘vertaling van’, niet is wat het zegt dat het is.

@koen.d.

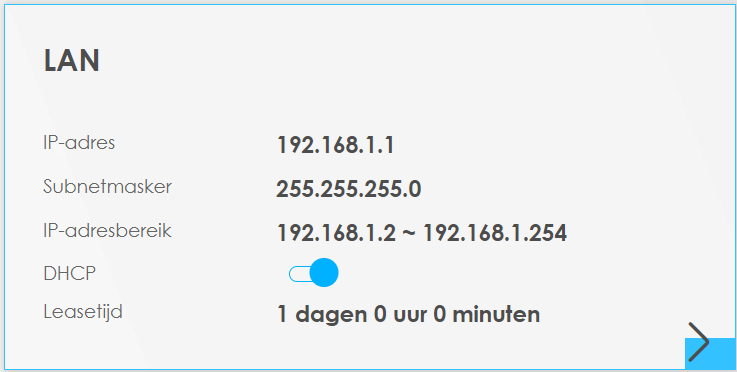

Het Zyxel gastnetwerk is niet erg uitgebreid qua opties dus een andere subnet (IP range) aanmaken is niet mogelijk.

Voor een gastnetwerk met meer opties is een eigen router wellicht de betere keuze maar zoals ook eerder aangegeven met de toegangsscenario op externe gast kunnen apparaten die met het gastnetwerk zijn verbonden niet bij het hoofdnetwerk en ook niet bij andere gasten.

@koen.d.

Het Zyxel gastnetwerk is niet erg uitgebreid qua opties dus een andere subnet (IP range) aanmaken is niet mogelijk.

Voor een gastnetwerk met meer opties is een eigen router wellicht de betere keuze maar zoals ook eerder aangegeven met de toegangsscenario op externe gast kunnen apparaten die met het gastnetwerk zijn verbonden niet bij het hoofdnetwerk en ook niet bij andere gasten.

ik denk dat @Waqqas gelijk heeft. De zyxel kan (net als de meeste andere routers) geen IOT netwerk aanmaken. De beperking dat gasten niet met het normale lan EN niet met elkaar kunnen communiceren betekent dat dit nooit met de Zyxel gaat werken. Ik heb ook een eigen router daarvoor die me controle geeft over wie met wie kan communiceren en gebruik aparte access points die meerdere SSIDs kunnen uitzenden gekoppeld aan verschillende VLANs.

Een optie kan zijn om in HomeAssistant op de RPi een DHCP server te installeren. Deze is niet standaard ingebakken maar blijkt mogelijk te zijn middels PiHole of andere Add-On software. De RPi met DMZ uit de Zyxel vandaan een Internet verbinding geven en een IoT netwerk laten beheren.

Een dergelijke opzet maken is een behoorlijke uitdaging.

Eenzelfde soort constructie is al vernoemt door @Pieter_B maar dan uitgevoerd met een fysieke router in zijn eigen IP gebied. (Waarschijnlijk het snelst en eenvoudigst op te zetten)

Een “eigen” router aanschaffen die meerdere VLANs ondersteunt zal ook NIET de goedkoopste blijken te zijn. Er zijn router hacks zoals OpenWrt of DD-Wrt die op bestaande hardware geïnstalleerd kunnen worden. Dit soort software is zo uitgebreid dat verdwalen in de instellingen mogelijk is. Hoever gaan de wensen in de toekomst?

De door @Pieter_B voorgestelde router opzet met zelfbouw zou ik dan nog verder doorzetten naar een mini-pc en daarop virtualisatie software zoals Proxmox of VMware (ESXI). In die virtualisatie omgeving kan dan HomeAssistant, pfSense/OpnSense en misschien een DLNA server actief gemaakt worden. Qua aanschaf en stroomgebruik niet het goedkoopste maar de mogelijkheden zijn erg groot. (Een dergelijke opstelling draait hier op een server moederbord met 64 gieg geheugen en een Intel Xeon processor maar is met het stroomverbruik niet echt van deze tijd  )

)

Wil je echt beginnen met het opsplitsen van je netwerk is die extra router achter de Zyxel een snel begin maar bedenk dat het aansturen van die IoT apparaten en HA ook wat hoofdbrekers kan opleveren door de verschillende netwerksegmenten.

En dat is met een uitgebreide router/firewall als pfSense/OpnSense centraal te regelen.

Ik ben me ook aan het verdiepen in het in apparte vlan op te zetten van de IoT.

Het doel is juist van Home Assistant dat het in het lokale netwerk draait en via een API werkt. (Zonder internet toegang werkt)

Dit zou dan juist op het thuisnetwerk moeten.

Ik ben er wel mee eens dat apparaten die praten via internet (cloud)

Die via een gast netwerk moeten of apparte vlan.

)

)