Ik ben overgestapt van KPN naar T-mobile.

Bij KPN had ik een Draytek vigor 2925n-plus in een dmz achter de experia box v10.

De 2925 verzorgt 3 permanente lan to lan en 2 inbel vpn tunnels en via port forwarding 80 foto server en 5001 camera bewaking op 2 synology Nas systemen.

Dit werkt vlekkeloos.

Nu is door de overgang naar T-mobile de experia box vervangen door de Vigor 2132Fvn.

De 2925n-plus zit weer via dmz aangesloten op lan 1 van de 2132Fvn.

Ip lan adressen zijn ingesteld via bind ip to mac.

2123Fvn Lan 192.168.1.1

2925n-plus Wan 192.168.1.254

2925n-plus Lan 192.168.40.x vlan1

2925n-plus Lan 192.168.3.x vlan2

2925n-plus Lan 192.168.80.x vlan3

De lan to lan tunnels werken en de inbel tunnels de toegang tot de fotoserver en de camerabewaking zijn niet meer toegankelijk.

Management poort van de 2123 http = 8080.

Wat gaat hier mis.

Daar ik zowel internet, tv en telefoon gebruik is het niet mogelijk de 2123Fvn er tussen ui te halen.

Bladzijde 1 / 1

Heb inmiddels een oplossing gevonden maar wel een heel kromme.

Heb op de 2123Fvn portforward in gesteld voor poort 80 en 5001 naar de 2e Lan aansluiting.

En deze via bind ip to Mac een vast ip adres toegekend 192.168.1.253.

Lan 2 vervolgens verbonden met Wan 2 van de 2925n-plus.

Op de 2925n-plus portforward ingesteld van Wan 2 naar de 2 nassen.

Dit werkt maar zou bij een dmz niet nodig moeten zijn.

Heb op de 2123Fvn portforward in gesteld voor poort 80 en 5001 naar de 2e Lan aansluiting.

En deze via bind ip to Mac een vast ip adres toegekend 192.168.1.253.

Lan 2 vervolgens verbonden met Wan 2 van de 2925n-plus.

Op de 2925n-plus portforward ingesteld van Wan 2 naar de 2 nassen.

Dit werkt maar zou bij een dmz niet nodig moeten zijn.

Hallo Fer100,

Gaaf om te zien dat je alles naar eigen wens hebt in kunnen richten! Ik kan je redelijk volgen, maar een oorzaak of laat staan een oplossing voor je probleem kan ik zo niet bedenken.

Daarom ben ik ook blij dat je er zelf uitgekomen bent. Je zou je eigen router direct op de glasvezel aan kunnen sluiten, zodat je nog meer controle hebt. Alleen heb je dan geen telefonie meer. Dan zou je dan op je eigen Draytek dan weer de Draytek van T-Mobile moeten aansluiten. Dit betekent wel dat je dan twee media converters moet aanschaffen.

Overigens weet ik niet of telefonie dan werkt. Dit heb ik zelf nog niet uitgeprobeerd.

Gaaf om te zien dat je alles naar eigen wens hebt in kunnen richten! Ik kan je redelijk volgen, maar een oorzaak of laat staan een oplossing voor je probleem kan ik zo niet bedenken.

Daarom ben ik ook blij dat je er zelf uitgekomen bent. Je zou je eigen router direct op de glasvezel aan kunnen sluiten, zodat je nog meer controle hebt. Alleen heb je dan geen telefonie meer. Dan zou je dan op je eigen Draytek dan weer de Draytek van T-Mobile moeten aansluiten. Dit betekent wel dat je dan twee media converters moet aanschaffen.

Overigens weet ik niet of telefonie dan werkt. Dit heb ik zelf nog niet uitgeprobeerd.

Hallo @Fer100 .

DMZ werkt wel degelijk achter de Draytek 2132.

Het probleem zit hem denk ik in het gebruik van hetzelfde subnet 192.168.1.xxx op zowel de 2132 als de 2925.

Heb hier een ASUS achter de Draytek staan, maar dan in subnet 192.168.2.xxx.

Heb hier een Bind Ip to mac gedaan op LAN 1 output Draytek 2132 met IP 192.168.1.20.

Deze is verbonden met de WAN van de ASUS en zie ik op de ASUS dus ook het WAN IP van 192.168.1.20.

De LAN van de ASUS heb ik omgezet naar 192.168.2.1.

Als je DMZ opzet op je 2132, is port forwarding inderdaad niet nodig op de 2132.

Heb hier zelf zo nu en dan een webserver draaien achter de ASUS, waarbij met de 2132 in DMZ naar LAN 1, ik alleen port forwarding (80) in mijn ASUS heb ingesteld om bij die server te komen.

Inderdaad ook hier de management poort omgezet in de 2132 niet zijnde poort 80 .. anders kom je van buitenaf op de webinterface uit.

Heb je gezien dat LAN 2 van de 2132 eigenlijk een ander subnet is (192.168.2.1)?

Dus daarom werkt het dus nu waarschijnlijk wel, omdat in de 2132, LAN 2 doorgezet is naar LAN 1.

Denk dat de meest eenvoudige oplossing is om te proberen om je 2925 i.p.v. subnet 1 subnet 2 te geven.

Die WAN IP is neem ik aan IP die je uitstuurt op de 2132 naar de WAN van de 2925?

Op welk IP maak je contact met de 2925 webinterface?

INFO:

Twee routers met elkaar verbinden via ethernet

DMZ werkt wel degelijk achter de Draytek 2132.

Het probleem zit hem denk ik in het gebruik van hetzelfde subnet 192.168.1.xxx op zowel de 2132 als de 2925.

Heb hier een ASUS achter de Draytek staan, maar dan in subnet 192.168.2.xxx.

Heb hier een Bind Ip to mac gedaan op LAN 1 output Draytek 2132 met IP 192.168.1.20.

Deze is verbonden met de WAN van de ASUS en zie ik op de ASUS dus ook het WAN IP van 192.168.1.20.

De LAN van de ASUS heb ik omgezet naar 192.168.2.1.

Als je DMZ opzet op je 2132, is port forwarding inderdaad niet nodig op de 2132.

Heb hier zelf zo nu en dan een webserver draaien achter de ASUS, waarbij met de 2132 in DMZ naar LAN 1, ik alleen port forwarding (80) in mijn ASUS heb ingesteld om bij die server te komen.

Inderdaad ook hier de management poort omgezet in de 2132 niet zijnde poort 80 .. anders kom je van buitenaf op de webinterface uit.

Heb je gezien dat LAN 2 van de 2132 eigenlijk een ander subnet is (192.168.2.1)?

Dus daarom werkt het dus nu waarschijnlijk wel, omdat in de 2132, LAN 2 doorgezet is naar LAN 1.

Denk dat de meest eenvoudige oplossing is om te proberen om je 2925 i.p.v. subnet 1 subnet 2 te geven.

Die WAN IP is neem ik aan IP die je uitstuurt op de 2132 naar de WAN van de 2925?

Op welk IP maak je contact met de 2925 webinterface?

INFO:

Twee routers met elkaar verbinden via ethernet

@Pieter_B

De 2925 gebruikt de subnetten 192.168.3.xxx 192.168.40.xxx en 192.168.80.xxx beide routers zitten dus niet in het zelfde subnet.

Lan poorten 1 en 2 op de 2123 in Draytek termen P1 en P2 zitten beide in 192.168.1.xxx subnet 192.168.2.xxx is alleen beschikbaar als vlan ingeschakeld wordt, dit is niet het geval.

Management lan van de 2925 is 192.168.40.xxx

De 2925 gebruikt de subnetten 192.168.3.xxx 192.168.40.xxx en 192.168.80.xxx beide routers zitten dus niet in het zelfde subnet.

Lan poorten 1 en 2 op de 2123 in Draytek termen P1 en P2 zitten beide in 192.168.1.xxx subnet 192.168.2.xxx is alleen beschikbaar als vlan ingeschakeld wordt, dit is niet het geval.

Management lan van de 2925 is 192.168.40.xxx

@jibbewillem

Prijzige optie vooral als het dan niet werkt.

Zou ook kunnen overwegen om de t-mobile fiber op de cisco switch aan te sluiten en dan beide routes achter de switch te hangen en eens te kijken of dit werkt maar ook dat is een zeer prijzig als het niet werkt.

Prijzige optie vooral als het dan niet werkt.

Zou ook kunnen overwegen om de t-mobile fiber op de cisco switch aan te sluiten en dan beide routes achter de switch te hangen en eens te kijken of dit werkt maar ook dat is een zeer prijzig als het niet werkt.

Hallo @Fer100

Heb eens gezocht wat het subnet was waarin de KPN box werkte ... en ziedaar subnet 2, net zoals LAN 2 uitgang van de 2132.

De grote vraag die nog steeds openstaat is, met welke IP kom je in de webinterface van die 2925 ... in welk subnet zit die 1 ..... of iets anders?

Want waarom werkt het niet, wel hierom

Je gaat van 2132 LAN ======>>> 2925WAN (interne NAT) ---> LAN

Die interne NAT (Network address Translation) zit je in de weg als je niet van subnet wijzigd.

Die andere zaken op die verschillende VLAN's hebben wel een ander subnet en werken dus wel ... dit doet die NAT netjes.

Maar een subnet 1 naar subnet 1 heeft GEEN NAT nodig ... je zit in hetzelfde subnet!

Heb je mijn link naar de Wiki ook goed doorgenomen, want daar staat redelijk duidelijk wanneer je LAN -> LAN of LAN -> WAN kan gebruiken en aan welke voorwaarden die moet voldoen.

Heb eens gezocht wat het subnet was waarin de KPN box werkte ... en ziedaar subnet 2, net zoals LAN 2 uitgang van de 2132.

De grote vraag die nog steeds openstaat is, met welke IP kom je in de webinterface van die 2925 ... in welk subnet zit die 1 ..... of iets anders?

Want waarom werkt het niet, wel hierom

Je gaat van 2132 LAN ======>>> 2925WAN (interne NAT) ---> LAN

Die interne NAT (Network address Translation) zit je in de weg als je niet van subnet wijzigd.

Die andere zaken op die verschillende VLAN's hebben wel een ander subnet en werken dus wel ... dit doet die NAT netjes.

Maar een subnet 1 naar subnet 1 heeft GEEN NAT nodig ... je zit in hetzelfde subnet!

Heb je mijn link naar de Wiki ook goed doorgenomen, want daar staat redelijk duidelijk wanneer je LAN -> LAN of LAN -> WAN kan gebruiken en aan welke voorwaarden die moet voldoen.

@Pieter_B

Webinterface van de 2925 is 192.168.40.1

Webinterface van de 2132 is 192.168.1.1

subnet 192.168.1.xxx komt in de 2925 niet voor.

Lan uitgang 2 van 2123 gebruikt subnet 1 subnet 2 is niet in gebruik, deze kun je alleen gebruiken bij ingeschakelde vlan dit is niet het geval.

Routers lan to lan verbinden is geen optie dit werkt alleen met 1 enkel subnet.

Ook de vpn tunnels werken dan niet meer.

Webinterface van de 2925 is 192.168.40.1

Webinterface van de 2132 is 192.168.1.1

subnet 192.168.1.xxx komt in de 2925 niet voor.

Lan uitgang 2 van 2123 gebruikt subnet 1 subnet 2 is niet in gebruik, deze kun je alleen gebruiken bij ingeschakelde vlan dit is niet het geval.

Routers lan to lan verbinden is geen optie dit werkt alleen met 1 enkel subnet.

Ook de vpn tunnels werken dan niet meer.

Nu is door de overgang naar T-mobile de experia box vervangen door de Vigor 2132Fvn.

De 2925n-plus zit weer via dmz aangesloten op lan 1 van de 2132Fvn.

Ip lan adressen zijn ingesteld via bind ip to mac.

2123Fvn Lan 192.168.1.1

2925n-plus Wan 192.168.1.254

Weet niet of je er voor openstaat, maar verander toch eens het subnet van je 2123 naar die van je vroegere Expedia ... dus 2.

Dus:

2123Fvn Lan 192.168.1.1 => 2123Fvn Lan 192.168.2.1

Bind IP to MAC (2925) WAN => 192.168.2.xxx

De DMZ in de 2123 laat je nu verwijzen naar 192.168.2.xxx

Haal dan eens die WAN 2 verbinding weg, dan is de hele setup van je netwerk gelijk als vroeger met op dezelfde plekken dezelfde subnetten.

Reboot de 2123

Heb je optie geprobeerd het resultaat is het zelfde als voor heen de poorten worden niet doorgezet in de dmz.

Ja, dan zijn ook mijn opties ook nagenoeg uitgeput.

Er zit blijkbaar iets anders in de weg, maar wat dat is kan ik ook niet zo snel bedenken zonder fysiek in die dingen te kijken.

Die foto server en camera bewaking zitten allemaal achter die 2925 neem ik aan?

Deze zijn wel binnen het netwerk zelf beschikbaar?

Kun je die webserver niet eens direct aansluiten op 2132 met eventueel kort via DMZ of anders port forwarding binnen de 2132?

Liefst DMZ vanuit de 2132 ... al is het alleen om kort te testen.

Als de webserver dan wel werkt, stokt het dus in je 2925.

Of vervang die 2925 eens kort door een andere router en zet de 2132 in DMZ en Bind to IP naar die tijdelijke router met je adres 192.168.1.254. Portforward de poort 80 en kijken of je wel bij die webserver kan komen.

Heb nu effe geen tijd om te experimenteren zijn nog wat nieuwe onderdelen onder weg zodra die binnen zijn geef ik wel even een update.

Onderdelen waren niet op voorraad bij FS worden nu vanuit China verscheept levering volgt eind november.

Na wat experimenteren en een volledige factory reset van beide routers.

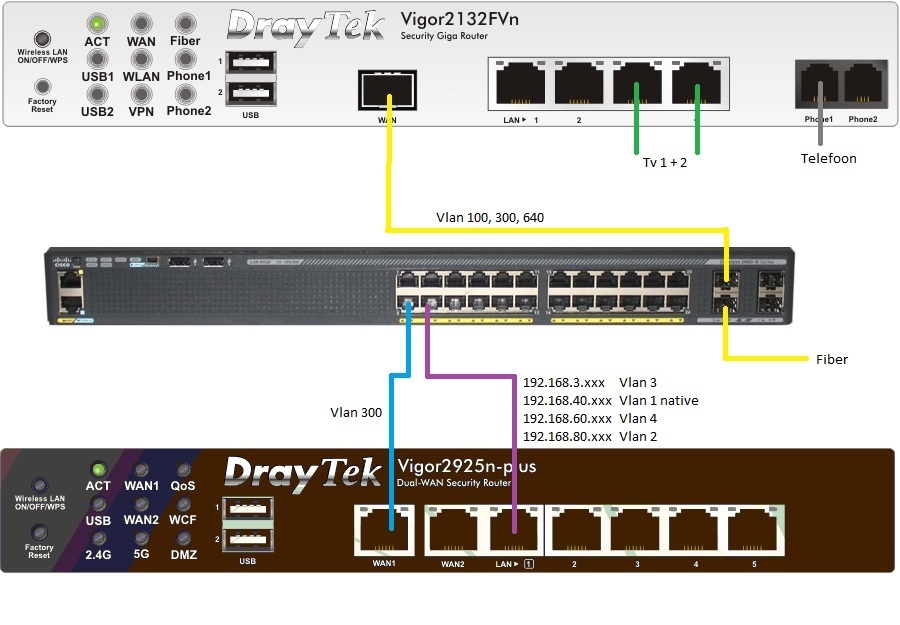

En een firmware update van de 2925 N+ is dit nu het resultaat.

De Vigor 2132FVn wordt gebruikt voor Tv en Telefoon.

De Vigor 2925N+ voor het internet.

Alles werkt nu zoals het hoort.

Om te voorkomen dat de glasvezel verbindingen aan het interne netwerk kunnen komen hebben deze een fictieve native vlan (200) gekregen.

Enigste min puntje bij een stroom uitval komt de fiber verbinding tussen de switch en de 2132 niet meer tot stand.

moet dan eerst de fiber van reggefiber op de 2132 zetten tot de verbinding volledig tot stand komt en dan zeer snel weer ompluggen naar deze opstelling.

En een firmware update van de 2925 N+ is dit nu het resultaat.

De Vigor 2132FVn wordt gebruikt voor Tv en Telefoon.

De Vigor 2925N+ voor het internet.

Alles werkt nu zoals het hoort.

Om te voorkomen dat de glasvezel verbindingen aan het interne netwerk kunnen komen hebben deze een fictieve native vlan (200) gekregen.

Enigste min puntje bij een stroom uitval komt de fiber verbinding tussen de switch en de 2132 niet meer tot stand.

moet dan eerst de fiber van reggefiber op de 2132 zetten tot de verbinding volledig tot stand komt en dan zeer snel weer ompluggen naar deze opstelling.

Hi Fer100, netjes hoor! Zo uitgesplitst over twee modems zodat je ook gebruik kan blijven maken van Telefonie heb ik hem nog niet gezien. We kunnen zeker naar dit topic verwijzen als klanten soortgelijke vragen hebben in de toekomst, bedankt voor de follow-up en de heldere uitleg!

Reageer

Enter your E-mail address. We'll send you an e-mail with instructions to reset your password.