Hi,

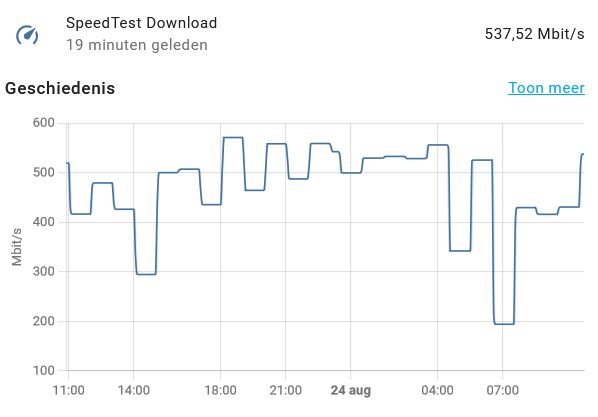

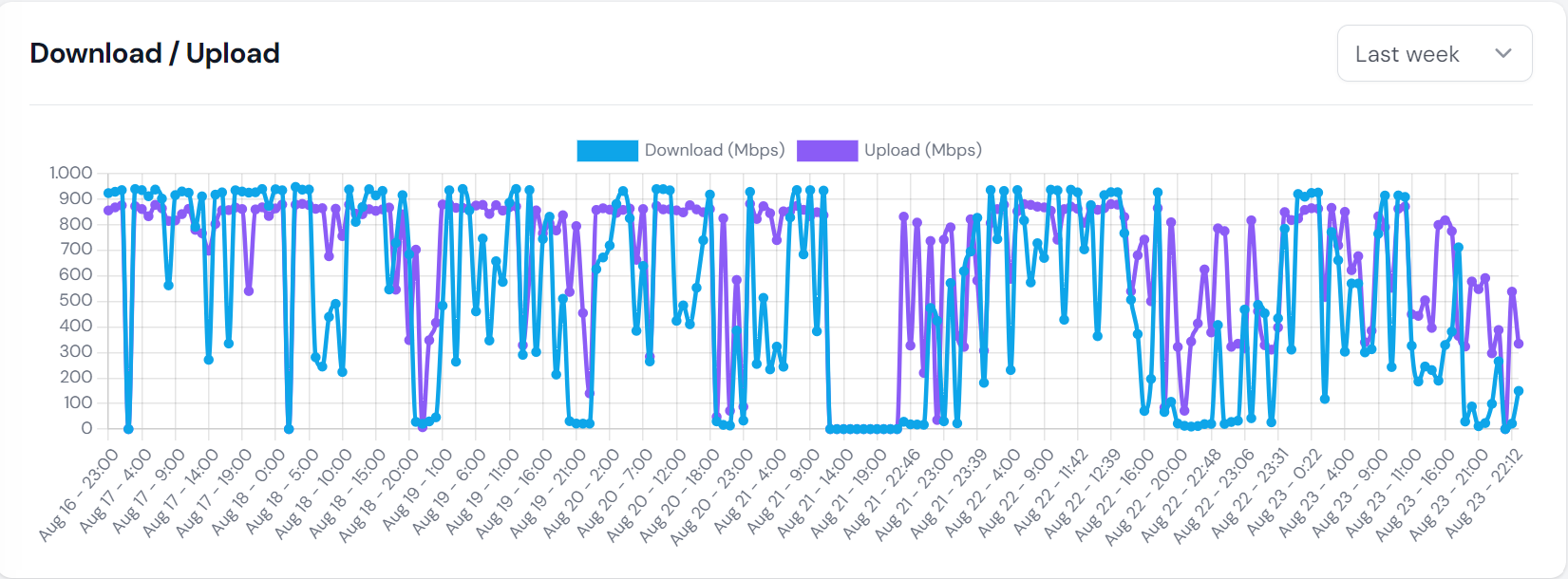

Sinds kort bij T-Mobile glasvezel. Ik heb een synology server. 2 deco systemen achter mijn modem voor de wifi apparaten. Mijn synology doet elk uur een speedtest. Zie foto. Mijn verbinding fluctueert enorm! Heb de logboeken bekeken en zag aantal PING OF DEATH ATTACK. Niet heel boeiend, maar het zijn er wel veel. Kan dit mijn verbinding vertragen?

Ik heb mijn 2 deco systemen al losgekoppeld, om de verbinding te testen met alleen de synology gekoppeld aan het modem. Zelfde resultaten helaas.

192.168.1.221 - dit IP adres is mijn mobiele telefoon

Hier het logboek van modem:

Aug 22 22:25:59 kern.alert kernel: k 160.686168] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=212.71.0.110 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=4 ID=0 DF PROTO=UDP SPT=50706 DPT=38114 LEN=1480

Aug 22 22:26:59 kern.alert kernel: t 220.913887] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=62.45.44.30 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=3 ID=0 DF PROTO=UDP SPT=56787 DPT=41398 LEN=1480

Aug 22 22:29:49 kern.alert kernel: e 390.750352] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=109.200.196.213 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=5 ID=0 DF PROTO=UDP SPT=41299 DPT=41403 LEN=1480

Aug 22 22:31:12 kern.alert kernel: a 474.267085] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=109.200.196.213 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=2 ID=0 DF PROTO=UDP SPT=51010 DPT=37855 LEN=1480

Aug 22 22:32:24 kern.alert kernel: n 546.160861] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=212.71.0.110 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=1 ID=0 DF PROTO=UDP SPT=40519 DPT=38287 LEN=1480

Aug 22 22:32:30 kern.alert kernel: e 551.893973] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=109.200.196.213 LEN=60 TOS=0x00 PREC=0x00 TTL=4 ID=36110 PROTO=ICMP TYPE=8 CODE=0 ID=43182 SEQ=501

Aug 22 22:32:40 kern.alert kernel: 561.921910] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=104.18.239.99 LEN=60 TOS=0x00 PREC=0x00 TTL=3 ID=24400 PROTO=ICMP TYPE=8 CODE=0 ID=43282 SEQ=401

Aug 22 22:32:43 kern.alert kernel: 4 565.326525] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=104.18.239.99 LEN=60 TOS=0x00 PREC=0x00 TTL=5 ID=10068 PROTO=ICMP TYPE=8 CODE=0 ID=43081 SEQ=602

Aug 22 22:38:14 kern.alert kernel: 8 895.989651] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=185.117.72.144 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=4 ID=0 DF PROTO=UDP SPT=46322 DPT=33687 LEN=1480

Aug 22 22:39:14 kern.alert kernel: : 955.991293] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=212.71.0.110 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=7 ID=0 DF PROTO=UDP SPT=49569 DPT=35750 LEN=1480

Aug 22 22:42:43 kern.alert kernel: 2 1164.927059] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=212.71.0.110 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=5 ID=0 DF PROTO=UDP SPT=43889 DPT=43335 LEN=1480

Aug 22 23:04:22 kern.alert kernel: 2462.120354] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=212.71.0.110 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=5 ID=0 DF PROTO=UDP SPT=49311 DPT=35619 LEN=1480

Aug 22 23:09:34 kern.alert kernel: 2 2773.828483] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=109.200.196.213 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=5 ID=0 DF PROTO=UDP SPT=34659 DPT=41686 LEN=1480

Aug 22 23:14:34 kern.alert kernel: 2 3073.609032] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=185.117.72.144 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=4 ID=0 DF PROTO=UDP SPT=59201 DPT=43330 LEN=1480

Aug 22 23:16:35 kern.alert kernel: 3195.025355] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=109.200.196.213 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=2 ID=0 DF PROTO=UDP SPT=43207 DPT=34215 LEN=1480

Aug 22 23:20:24 kern.alert kernel: g 3423.865680] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=212.71.0.110 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=5 ID=0 DF PROTO=UDP SPT=34918 DPT=37785 LEN=1480

Aug 22 23:31:33 kern.alert kernel: u 4090.746713] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=62.45.44.30 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=4 ID=0 DF PROTO=UDP SPT=53941 DPT=37385 LEN=1480

Aug 22 23:52:01 kern.alert kernel: A 5319.650499] PING OF DEATH ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=139.162.189.5 DST=95.99.137.250 LEN=34 TOS=0x00 PREC=0x00 TTL=16 ID=10876 PROTO=ICMP TYPE=8 CODE=0 ID=10876 SEQ=26

Aug 22 23:52:02 kern.alert kernel: > 5320.478340] PING OF DEATH ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=139.162.189.5 DST=95.99.137.250 LEN=34 TOS=0x00 PREC=0x00 TTL=19 ID=10876 PROTO=ICMP TYPE=8 CODE=0 ID=10876 SEQ=29

Aug 23 00:07:13 kern.alert kernel: / 6229.507910] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=62.45.44.30 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=4 ID=0 DF PROTO=UDP SPT=53261 DPT=41698 LEN=1480

Aug 23 00:18:21 kern.alert kernel: 6897.494307] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=185.117.72.144 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=4 ID=0 DF PROTO=UDP SPT=57685 DPT=41829 LEN=1480

Aug 23 00:33:56 kern.alert kernel: r 7830.601290] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=109.200.196.213 LEN=60 TOS=0x00 PREC=0x00 TTL=4 ID=48860 PROTO=ICMP TYPE=8 CODE=0 ID=58156 SEQ=501

Aug 23 00:33:57 kern.alert kernel: b 7831.106348] PING OF DEATH ATTACK:IN=br0 OUT= MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=192.168.1.1 LEN=348 TOS=0x00 PREC=0x00 TTL=64 ID=18228 PROTO=ICMP TYPE=8 CODE=0 ID=34885 SEQ=0

Aug 23 00:33:59 kern.alert kernel: < 7833.567276] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=109.200.196.213 LEN=60 TOS=0x00 PREC=0x00 TTL=6 ID=59754 PROTO=ICMP TYPE=8 CODE=0 ID=57956 SEQ=701

Aug 23 00:34:02 kern.alert kernel: � 7836.640084] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=104.18.239.99 LEN=60 TOS=0x00 PREC=0x00 TTL=1 ID=10588 PROTO=ICMP TYPE=8 CODE=0 ID=58455 SEQ=202

Aug 23 00:34:06 kern.alert kernel: � 7840.007484] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=104.18.239.99 LEN=60 TOS=0x00 PREC=0x00 TTL=4 ID=38611 PROTO=ICMP TYPE=8 CODE=0 ID=58157 SEQ=500

Aug 23 00:34:09 kern.alert kernel: 0 7843.097180] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=104.18.239.99 LEN=60 TOS=0x00 PREC=0x00 TTL=6 ID=30177 PROTO=ICMP TYPE=8 CODE=0 ID=57956 SEQ=701

Aug 23 00:34:12 kern.alert kernel: 0 7846.626150] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=212.71.0.110 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=4 ID=0 DF PROTO=UDP SPT=54909 DPT=39007 LEN=1480

Aug 23 00:34:21 kern.alert kernel: 4 7855.138760] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=109.200.196.213 LEN=60 TOS=0x00 PREC=0x00 TTL=4 ID=13374 PROTO=ICMP TYPE=8 CODE=0 ID=52459 SEQ=501

Aug 23 00:34:24 kern.alert kernel: = 7858.239599] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=109.200.196.213 LEN=60 TOS=0x00 PREC=0x00 TTL=6 ID=24786 PROTO=ICMP TYPE=8 CODE=0 ID=52258 SEQ=702

Aug 23 00:34:30 kern.alert kernel: Q 7864.460352] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=104.18.239.99 LEN=60 TOS=0x00 PREC=0x00 TTL=3 ID=19681 PROTO=ICMP TYPE=8 CODE=0 ID=52558 SEQ=402

Aug 23 00:34:33 kern.alert kernel: E 7867.740970] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=104.18.239.99 LEN=60 TOS=0x00 PREC=0x00 TTL=6 ID=44421 PROTO=ICMP TYPE=8 CODE=0 ID=52260 SEQ=700

Aug 23 00:35:12 kern.alert kernel: S 7906.719436] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=62.45.44.30 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=5 ID=0 DF PROTO=UDP SPT=54765 DPT=40232 LEN=1480

Aug 23 01:08:04 kern.alert kernel: L 9876.765208] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=109.200.196.213 LEN=60 TOS=0x00 PREC=0x00 TTL=4 ID=38554 PROTO=ICMP TYPE=8 CODE=0 ID=53127 SEQ=501

Aug 23 01:08:08 kern.alert kernel: 7 9879.880770] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=109.200.196.213 LEN=60 TOS=0x00 PREC=0x00 TTL=6 ID=23180 PROTO=ICMP TYPE=8 CODE=0 ID=52926 SEQ=702

Aug 23 01:08:17 kern.alert kernel: 2 9889.470891] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=104.18.238.99 LEN=60 TOS=0x00 PREC=0x00 TTL=4 ID=28030 PROTO=ICMP TYPE=8 CODE=0 ID=53128 SEQ=500

Aug 23 01:08:19 kern.alert kernel: 1 9891.839164] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=87.212.251.38 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=4 ID=0 DF PROTO=UDP SPT=33727 DPT=38291 LEN=1480

Aug 23 01:08:20 kern.alert kernel: 2 9892.664371] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=104.18.238.99 LEN=60 TOS=0x00 PREC=0x00 TTL=6 ID=38635 PROTO=ICMP TYPE=8 CODE=0 ID=52927 SEQ=701

Aug 23 09:45:01 kern.alert kernel: 540860.334670] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=185.117.72.144 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=4 ID=0 DF PROTO=UDP SPT=60752 DPT=41528 LEN=1480

Aug 23 11:44:00 kern.alert kernel: 447991.996468] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=185.117.72.144 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=4 ID=0 DF PROTO=UDP SPT=35601 DPT=42488 LEN=1480

Aug 23 14:32:00 kern.alert kernel: =58060.206956] UDP_FLOODING ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=185.224.128.193 DST=95.99.137.250 LEN=431 TOS=0x00 PREC=0x00 TTL=61 ID=52574 DF PROTO=UDP SPT=5179 DPT=5067 LEN=411

Aug 23 14:32:00 kern.alert kernel: D58060.286288] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=185.224.128.193 DST=95.99.137.250 LEN=430 TOS=0x00 PREC=0x00 TTL=61 ID=52621 DF PROTO=UDP SPT=5179 DPT=9024 LEN=410

Aug 23 20:12:30 kern.alert kernel: 78469.141253] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=49.229.255.213 DST=95.99.137.250 LEN=72 TOS=0x18 PREC=0x00 TTL=46 ID=3119 PROTO=UDP SPT=5211 DPT=57116 LEN=52

Aug 23 20:50:38 kern.alert kernel: 180755.611522] UDP_FLOODING ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=49.228.49.96 DST=95.99.137.250 LEN=1043 TOS=0x00 PREC=0x00 TTL=47 ID=58111 PROTO=UDP SPT=59344 DPT=57116 LEN=1023

Aug 23 21:04:18 kern.alert kernel: 81572.786779] TCP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=1.116.89.251 DST=95.99.137.250 LEN=60 TOS=0x00 PREC=0x60 TTL=49 ID=2491 PROTO=TCP SPT=24998 DPT=28816 WINDOW=0 RES=0x00 URG ACK PSH RST SYN FIN URGP=38294

Aug 23 21:47:11 kern.alert kernel: T84143.825356] PING OF DEATH ATTACK:IN=br0 OUT=eth1.3 MAC=10:71:b3:81:cb:11:86:42:e3:75:8e:d9:08:00 SRC=192.168.1.221 DST=185.117.72.144 LEN=60 TOS=0x00 PREC=0x00 TTL=4 ID=3006 PROTO=ICMP TYPE=8 CODE=0 ID=50996 SEQ=501

Aug 23 21:47:28 kern.alert kernel: D84161.688518] UDP PORT SCAN ATTACK:IN=eth1.3 OUT= MAC=10:71:b3:81:cb:16:00:0e:00:00:00:01:08:00 SRC=185.198.57.112 DST=95.99.137.250 LEN=1500 TOS=0x00 PREC=0x00 TTL=4 ID=0 DF PROTO=UDP SPT=45353 DPT=34018 LEN=1480